Federated Identity (Hybrid Identity with SSO): mô hình này là nâng cấp của mô hình Synchronize Identity, ngoài việc cho phép người quản trị đồng bộ người dùng lên Office 365. Federated Identity còn cung cấp những chính sách bảo mật (Security Policies) và trải nghiệm đăng nhập một lần cho tất cả các dịch vụ (Single Sign On – SSO). Lúc này, người dùng sẽ đăng nhập và chứng thực để ở bên dưới hạ tầng (On-premise) thông qua tính năng Active Directory Federation Services (ADFS).

I) Tìm hiểu sơ bộ về Active Directory Federation Services

Active Directory Federation Services là một trong 5 role quan trọng của Active Directory mà Microsoft tích hợp vào các phiên bản Windows Server. Cung cấp cho người dùng trải nghiệm chứng thực một lần (Single-Sign On) đối với các dịch vụ trong tổ chức dựa trên cơ chế chứng thực Claim-Based Authentication (ở đây người dùng có thể hiểu nôm na từ “Claim” có nghĩa là “Attribute” trong Active Directory).

Khi một ứng dụng hoặc dịch vụ được cấu hình tích hợp với ADFS, cơ chế Claim-Based authentication chịu trách nhiệm xử lý việc chứng thực của người dùng thông qua việc xác định các thuộc tính (attribute) sỡ hữu của người dùng trong Active Directory.

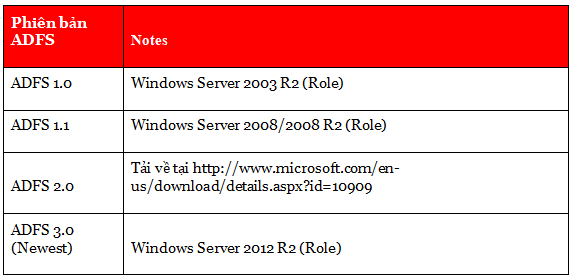

Bao gồm các phiên bản:

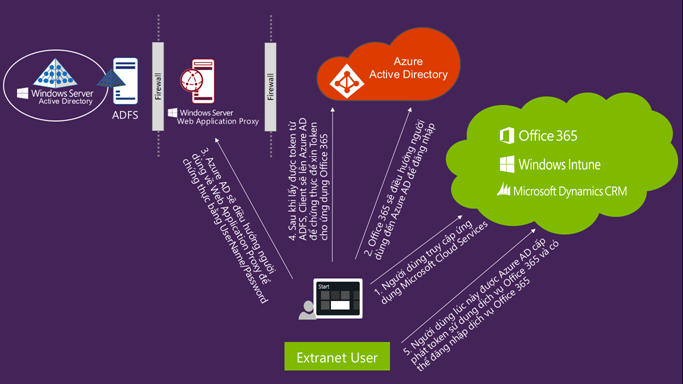

- Cơ chế chứng thực đối với người dùng trong mạng nội bộ sử dụng Office 365 (Cloud Services)

- Cơ chế chứng thực đối với người dùng ở bên ngoài sử dụng Office 365 (Cloud Services)

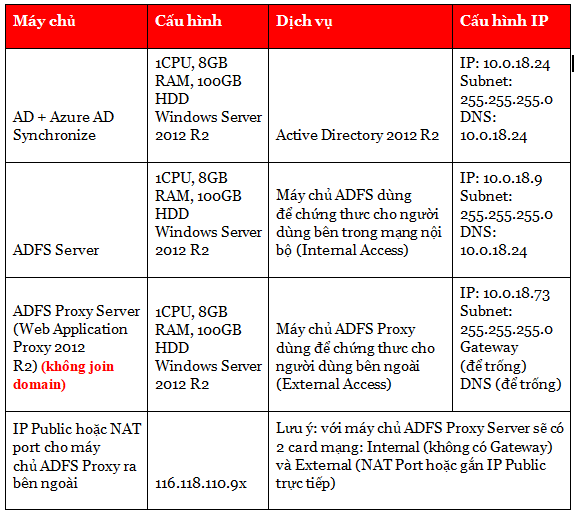

II) Chuẩn bị hạ tầng triển khai

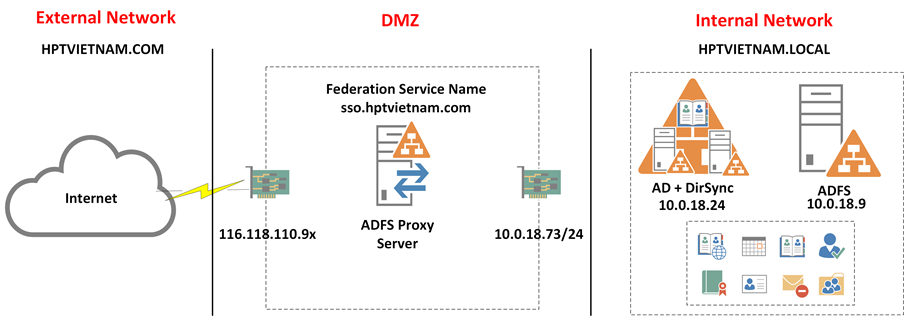

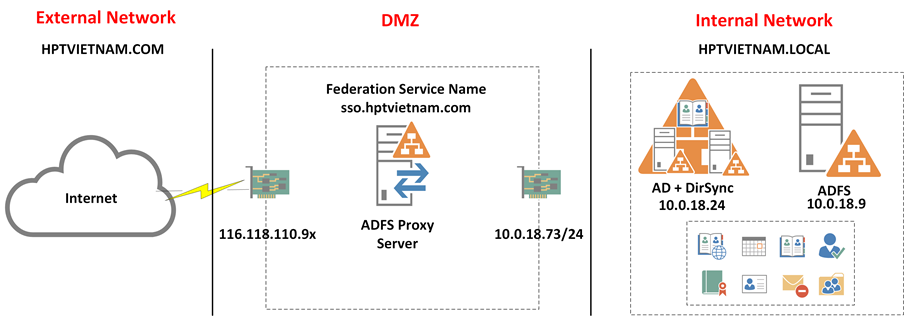

Mô hình Federated Identity trong bài lab này tôi triển khai mỗi dịch vụ là một máy chủ (Standalone Server) và được mô tả như hình bên dưới:

III) Các yêu cầu triển khai mô hình Federated Identity

- Trước hết người quản trị phải cấu hình Azure Active Directory Synchronize Services trên máy chủ AD để đồng bộ người dùng bên dưới lên Office 365. Để cấu hình hạng mục này, tham khảo bài viết “TRIỂN KHAI MÔ HÌNH SYNCHRONIZE IDENTITY – SURVIVAL SERIES (PART 2)”

- Chạy tính năng cập nhật Windows (Windows Update) cho tất cả các máy chủ vận hành

- Kiểm tra đã cấu hình IP đầy đủ và tắt firewall tất cả các máy chủ

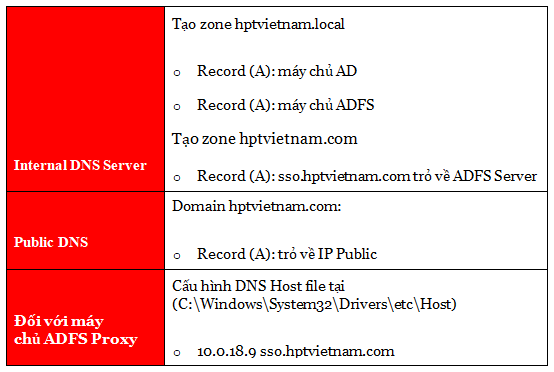

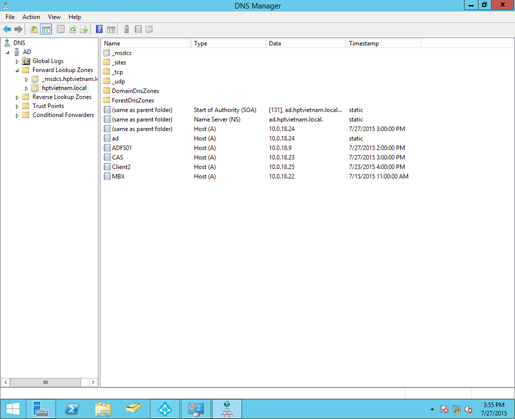

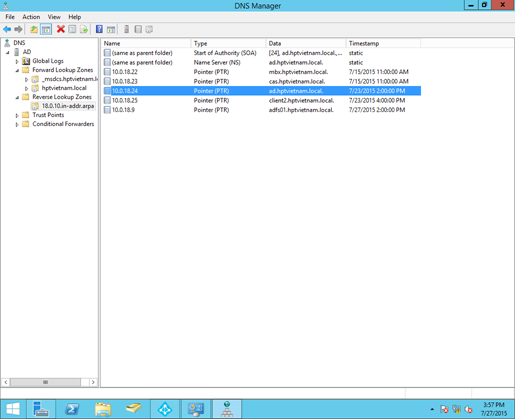

- DNS Server nội bộ phải khai báo sẵn các record (A) như bảng bên dưới:

IV) Các yêu cầu về Azure Active Directory trước khi triển khai

Đối với Azure Active Directory, phải đảm bảo domain public khai báo trên Office 365 đang là domain “Managed” trước khi cấu hình:

1. Tải về và cài đặt Microsoft Online Services Sign-In Assistant for IT Professionals RTW tại đây: http://go.microsoft.com/fwlink/?LinkID=286152

2. Tiếp theo, tải về và cài đặt Windows Azure Active Directory Powershell tại đây: http://go.microsoft.com/fwlink/?LinkID=286152

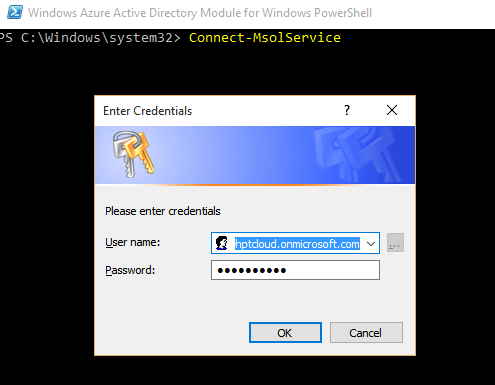

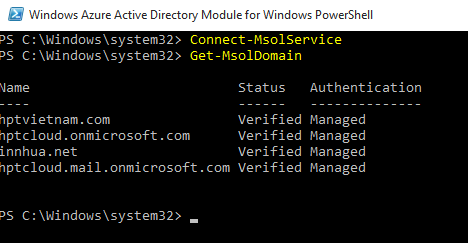

3. Mở Windows Azure Active Directory Powershell -> gõ lệnh “connect-msolservice” và đăng nhập tài khoản Global Admin của Office 365

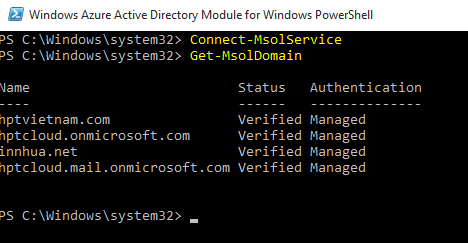

4. Gõ lệnh “Get-MsolDomain” để xem loại hình chứng thực của từng domain

Nếu domain public của bạn đang là cơ chế “Authentication : Managed” có nghĩa là đang chứng thực trực tiếp Office 365. Lúc này đáp ứng yêu cầu của bài lab

V) Chuẩn bị Active Directory

1) Máy chủ Active Directory cập nhật Windows Update đầy đủ

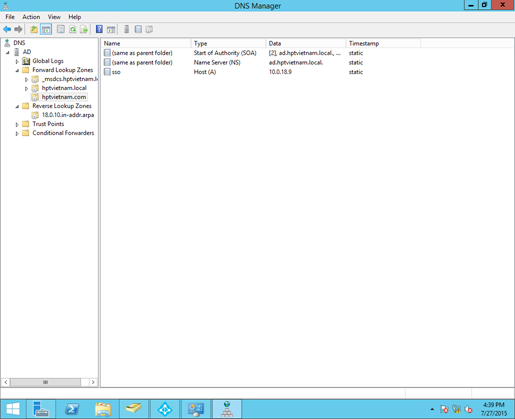

2) Kiểm tra DNS Record trong domain đầy đủ các máy chủ trong mô hình Forward Lookup Zone và Reverse Lookup Zone

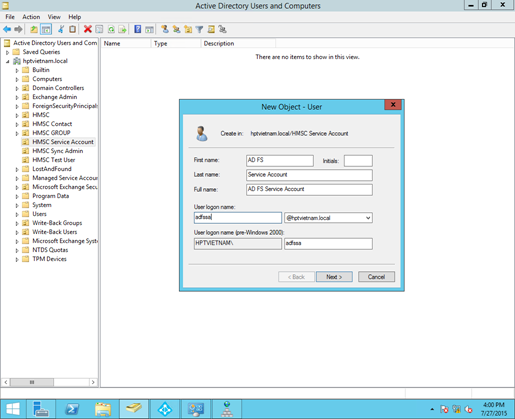

3) Tạo tài khoản Service Account trong AD Users & Computers để làm tài khoản chạy dịch vụ ADFS trong hệ thống

4) Tạo thêm Forward Lookup Zone cho Public Domain bên ngoài tổ chức (hptvietnam.com) -> Và tạo Record (A) với địa chỉ “SSO.HPTVIETNAM.COM” trỏ về IP máy chủ ADFS (10.0.18.9)

VI) Import Public Certificate cho máy chủ ADFS và ADFS Proxy

Trước khi cài đặt role ADFS, người quản trị phải chuẩn bị sẵn Certificate Public để import vào 2 máy chủ ADFS và ADFS Proxy. Bài lab này tôi sử dụng Certificate Public dạng Wild Card (*.hptvietnam.com), người dùng cũng có thể sử dụng certificate với SAN Name giống với “Federation Service Name – sso.hptvietnam.com)

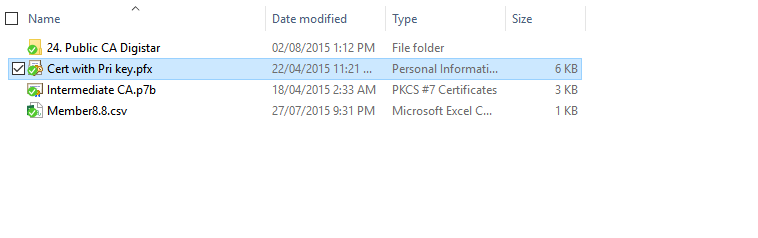

1) Chuẩn bị sẵn Certificate (đuôi .pfx) có nhúng sẵn “Private Key”

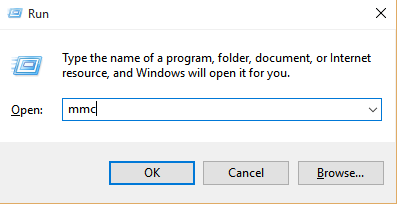

2) Trên máy ADFS, vào Run -> Gõ “mmc”:

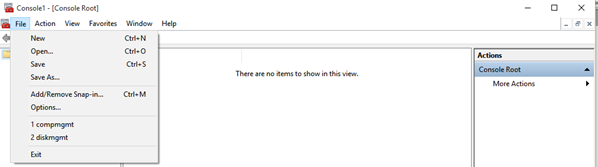

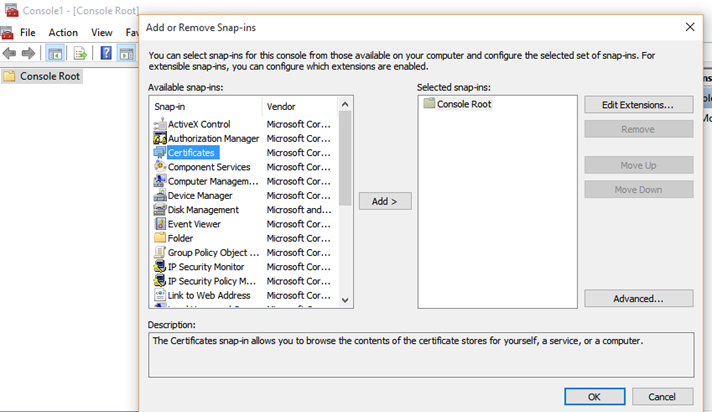

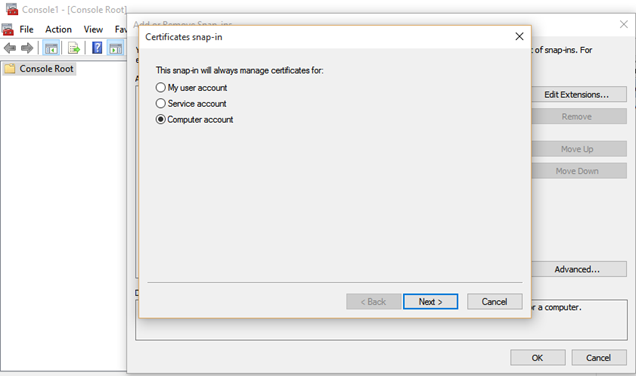

3) Chọn tiếp File -> Add/Remove Snap-in -> Chọn tiếp Certificate -> Chọn “Local Computer”

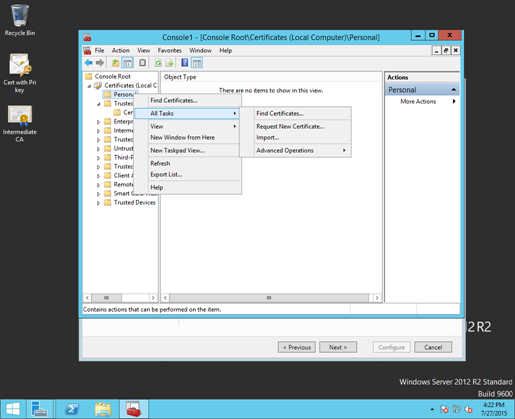

4) Chuột phải “Personal” -> chọn All Tasks -> Import Certificate:

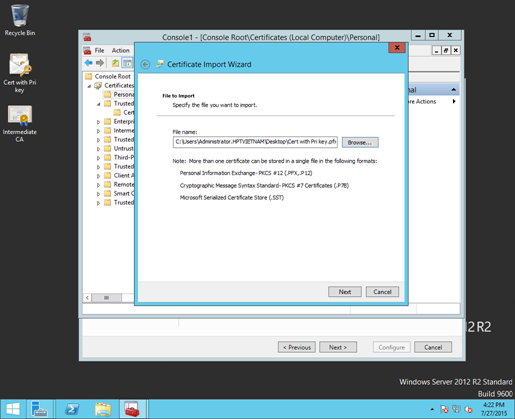

5) Khai báo đường dẫn certificate vào:

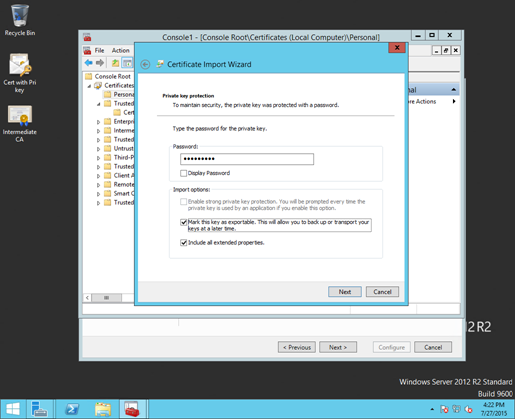

6) Chọn “Include All extended properties” và “Mark this key as exportable”:

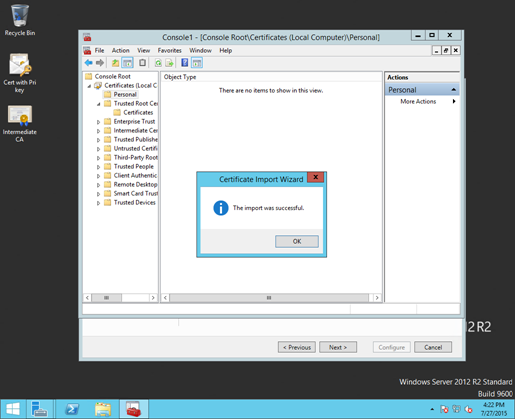

7) Import thành công

Làm tương tự cho máy chủ Web Application Proxy (ADFS Proxy)

VII) Cài đặt và cấu hình máy chủ ADFS (Active Directory Federation Services)

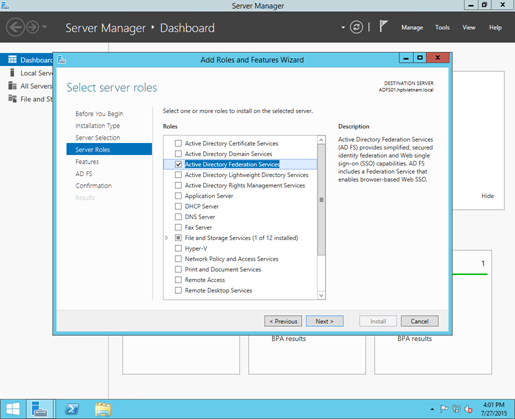

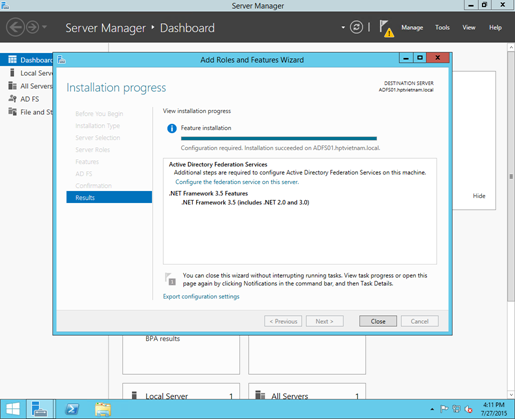

1) Cài đặt Role Active Directory Federation Services

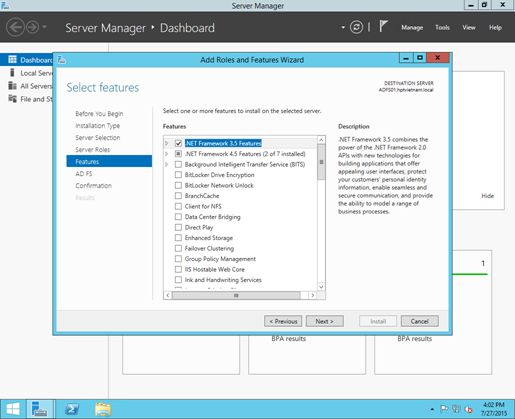

2) Cài đặt luôn feature “.Net Framework 3.5”

3) Hoàn tất quá trình cài đặt Role -> Chọn vào dấu chấm than màu vàng và tiếp tục cấu hình ADFS

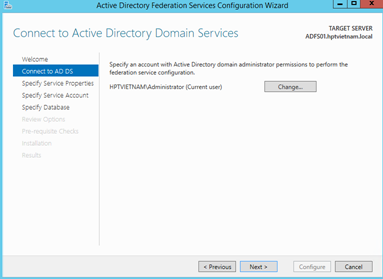

4) Chọn người dùng có quyền Enterprise Admin + Domain Admin để cấu hình Federation vào Active Directory:

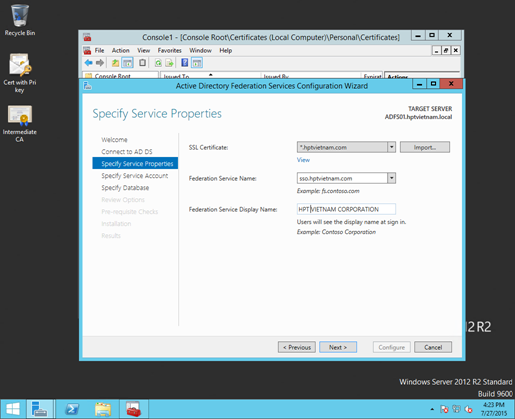

5) Khai báo Certificate vừa import vào ở bước trên, chọn Federation Service Name cho dịch vụ ADFS là “SSO.HPTVIETNAM.COM”:

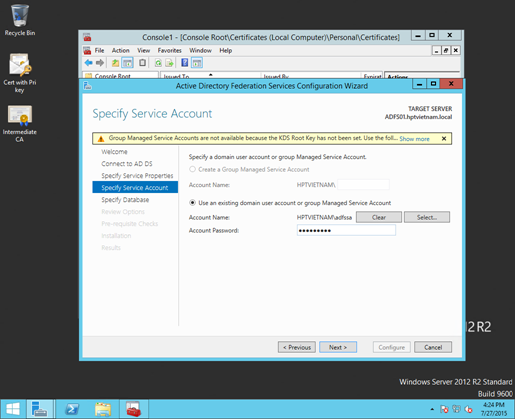

6) Khai báo Service Account cho dịch vụ ADFS đã tạo ở bước trên:

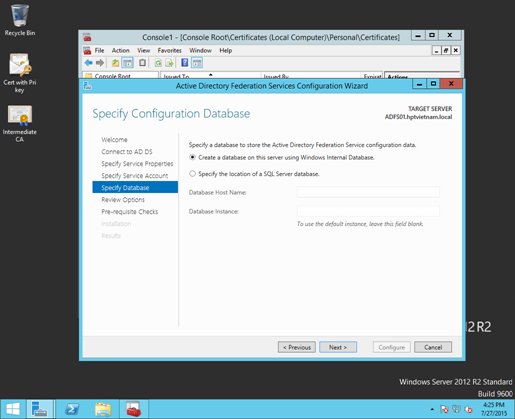

7) Chọn Windows Internal Database nếu bạn cài đặt 1 máy chủ ADFS (Standalone Server), nếu cài đặt 2 ADFS Server thì nên cài SQL Server:

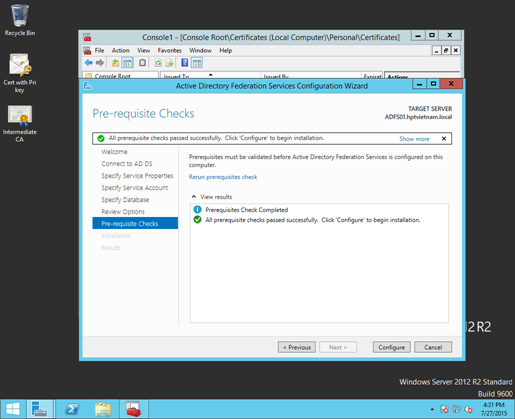

8) Hoàn tất cấu hình -> Chọn “Configure” để tiến hành cài đặt:

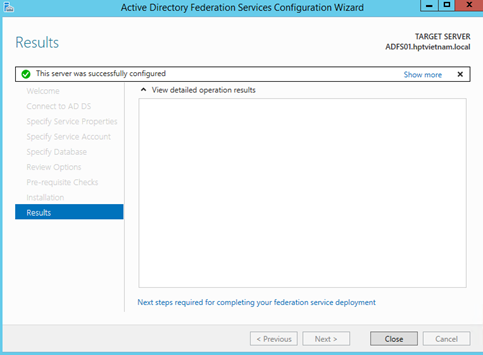

9) Hoàn tất cấu hình máy chủ ADFS:

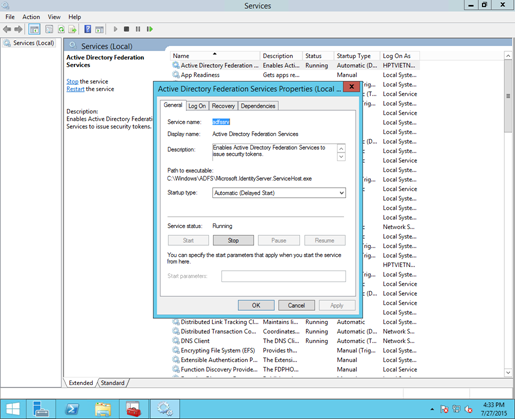

10) Vào Services.msc -> Kiểm tra dịch vụ ADFS đang “Running”

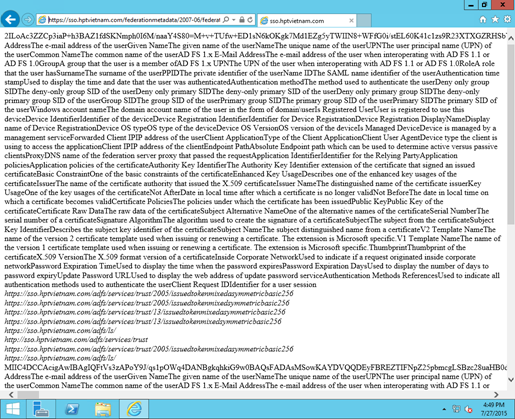

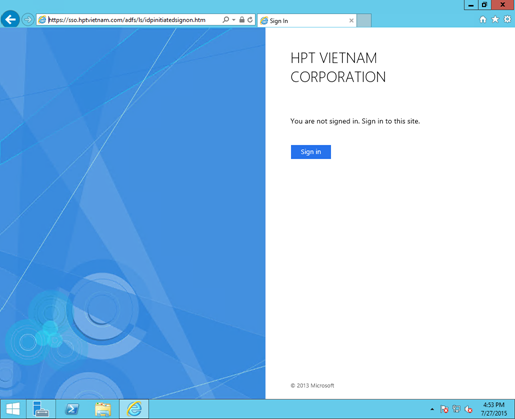

11) Mở Internet Explorer và kiểm tra dịch vụ đã cấu hình thành công hay chưa:

https://sso.hptvietnam.com/federationmetadata/2007-06/federationmetadata.xml

https://sso.hptvietnam.com/adfs/ls/idpinitiatedsignon.htm

Hoàn tất cấu hình máy chủ ADFS

VIII) Cài đặt và cấu hình máy chủ Web Application Proxy (Active Directory Federation Services Proxy)

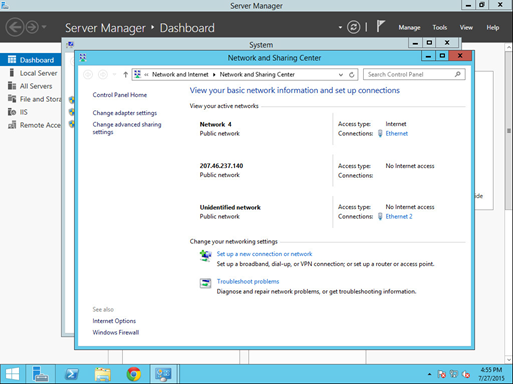

1) Kiểm tra card mạng của máy chủ WAP là 2 card mạng:

- Card Internal: chỉ khai báo IP (10.0.18.73/24), không trỏ Default Gateway

- Card External: bài lab này tôi gắn IP Public trực tiếp và có Gateway. Đối với doanh nghiệp, nên NAT Port 443 từ Firewall card này

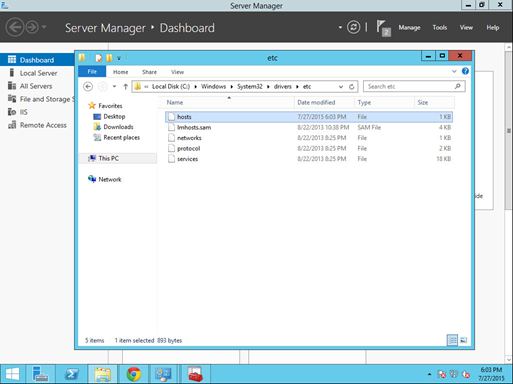

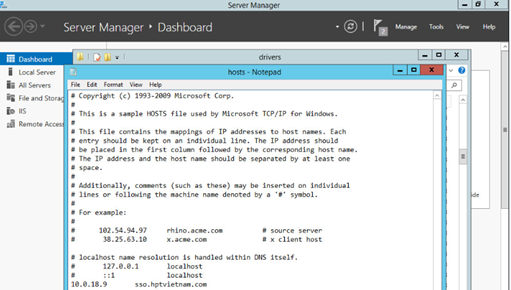

2) Do máy chủ này không có tham gia domain nội bộ, nên cần phải cấu hình Host File DNS trỏ về ADFS server -> Vào “C:\Windows\System32\Drivers\Etc\Host”

3) Khai báo “10.0.18.9 sso.hptvietnam.com” trỏ về ADFS với Federation Service Name

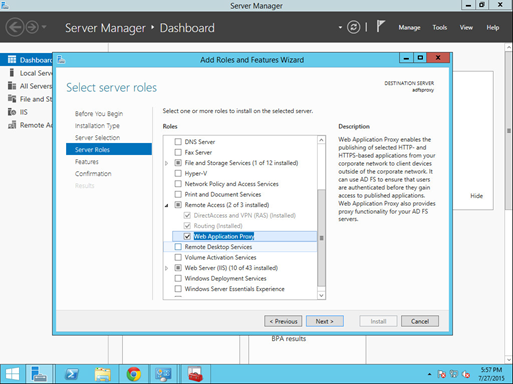

4) Cài đặt Role “Web Application Proxy”:

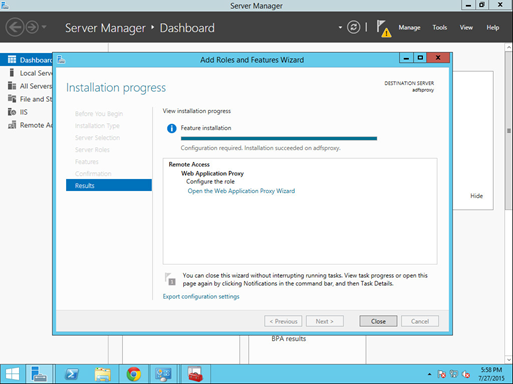

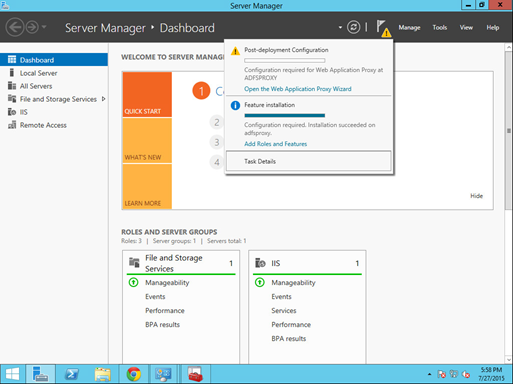

5) TIến hành cấu hình Web Application Proxy:

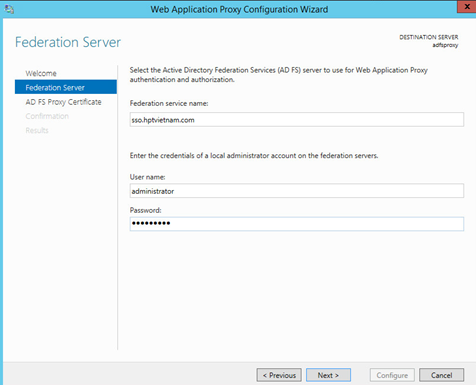

6) Khai báo Federation Service Name + quyền Administrator Local máy chủ “ADFS”:

7) Chọn Certificate vừa khai báo bước trên:

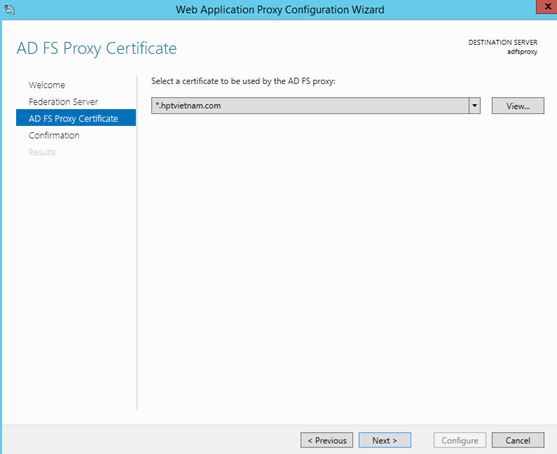

8) Kiểm tra lại cấu hình và tiến hành cài đặt -> Chọn Configure:

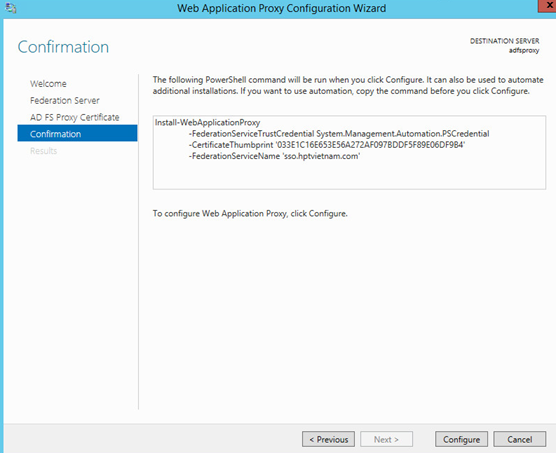

9) Cài đặt và cấu hình thành công:

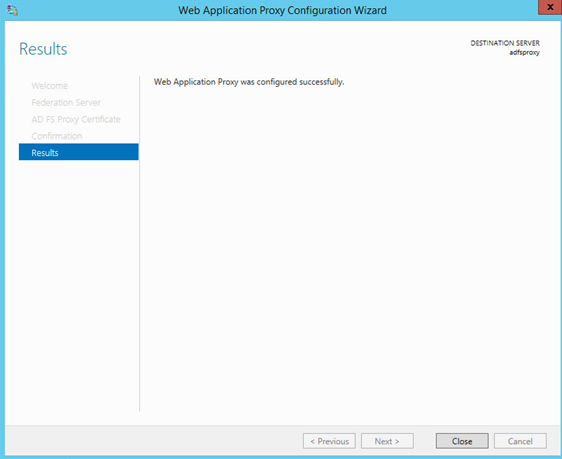

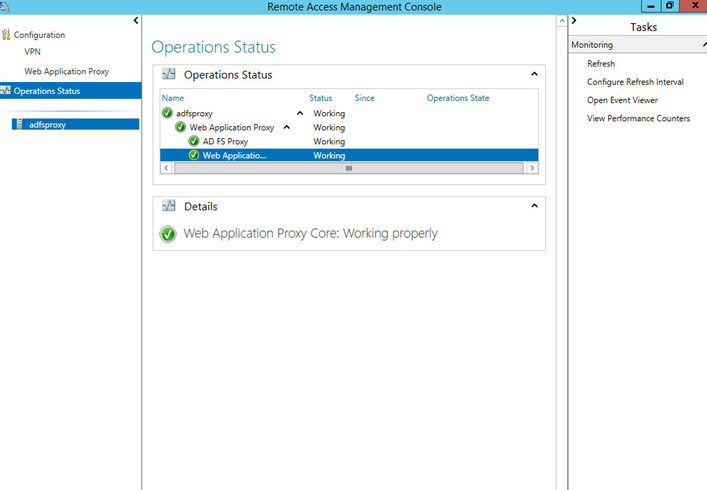

10) Vào Server Manager -> Web Application -> chọn Operation Status sẽ thấy trạng thái của Federation Service vừa cấu hình

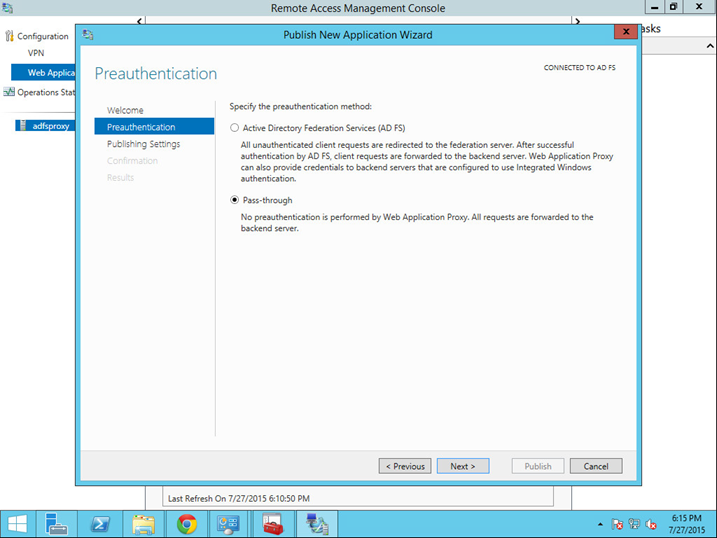

11) Chọn Publish để public dịch vụ Federation Service ra ngoài tổ chức (External Access) -> Chọn Pass-through

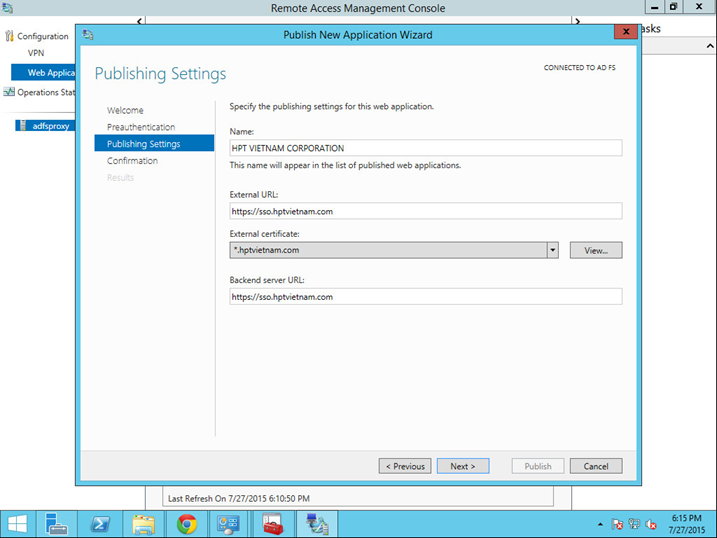

12) Khai báo đường dẫn “External URL” và Certficiate Public -> Backend Server URL sẽ trỏ về Federation Service Name

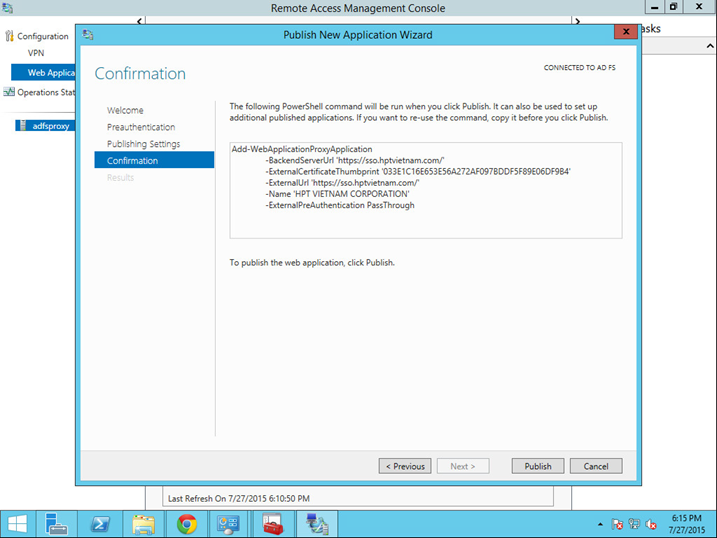

13) Kiểm tra lại cấu hình và chọn “Publish”

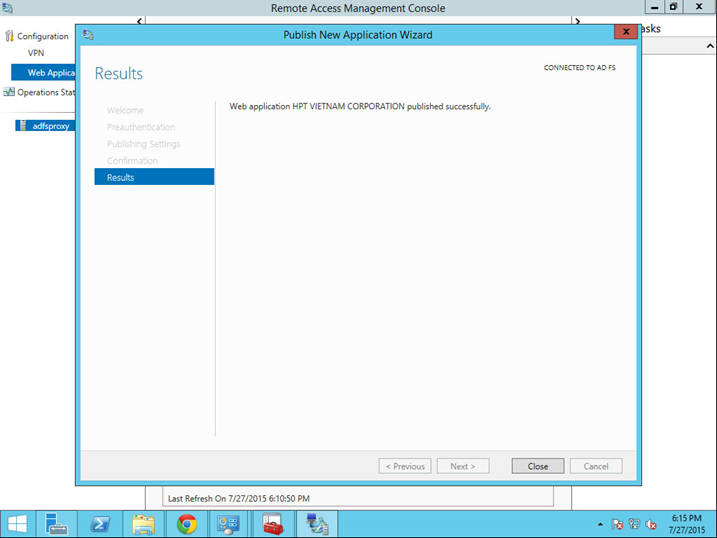

13) Hoàn tất Publish dịch vụ

IX) Kích hoạt Domain trở thành Federated Domain

Sau khi đã cấu hình 2 máy chủ ADFS, ADFS Proxy. Lúc này hệ thống đã sẵn sàng để chạy mô hình Federated Identity. Bước tiếp theo, người quản trị phải lên Azure Active Directory để kích hoạt cho domain mình trở thành “Federated Domain” (trong bài lab tôi là hptvietnam.com).

Lưu ý: thực hiện bước này trên máy chủ ADFS Server

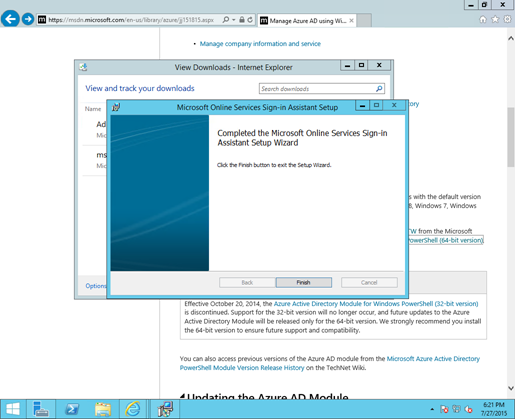

1. Tải về và cài đặt Microsoft Online Services Sign-In Assistant for IT Professionals RTW tại đây: http://go.microsoft.com/fwlink/?LinkID=286152

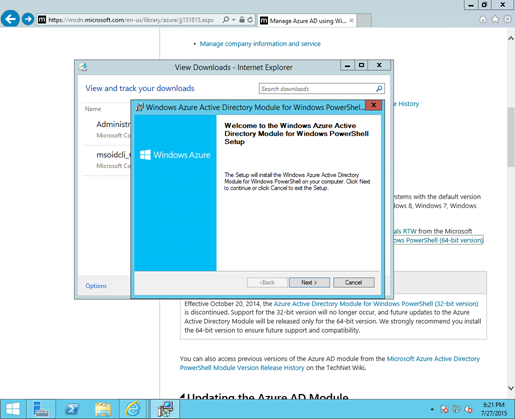

2. Tiếp theo, tải về và cài đặt Windows Azure Active Directory Powershell tại đây:http://go.microsoft.com/fwlink/?LinkID=286152

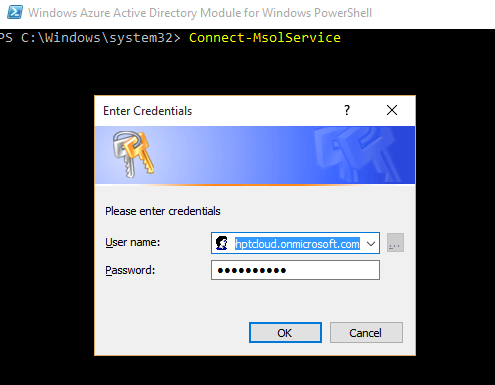

3. Mở Windows Azure Active Directory Powershell à gõ lệnh “connect-msolservice” và đăng nhập tài khoản Global Admin của Office 365

4. Gõ lệnh “Get-MsolDomain” để xem loại hình chứng thực của từng domain

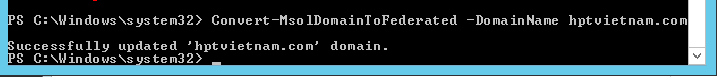

5) Nếu domain public của bạn đang là cơ chế “Authentication : Managed” có nghĩa là đang chứng thực trực tiếp Office 365. Lúc này bạn cần phải convert thành “Federated Domain” -> gõ lệnh “Conver-MsolDomainToFederated –DomainName hptvietnam.com”

X) Kiểm tra tính năng Single-Sign On (SSO)

Sau khi hoàn tất cấu hình hạ tầng, người dùng tìm một máy trạm trong mạng nội bộ (Joined Domain) để tiến hành kiểm tra tính năng SSO

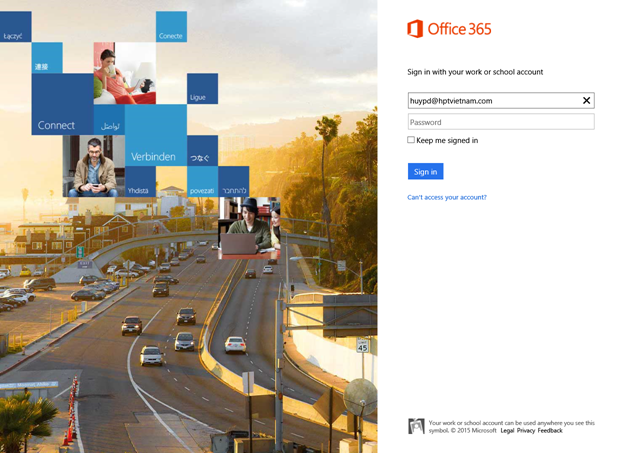

1) Mở trình duyệt và truy cập vào đường dẫn http://portal.office.com

-> Khai báo tài khoản đăng nhập (lưu ý tài khoản này với tài khoản trên Office 365 là một, vì đã đồng bộ tài lên Office 365 ở công cụ Active Directory Synchronize Services)

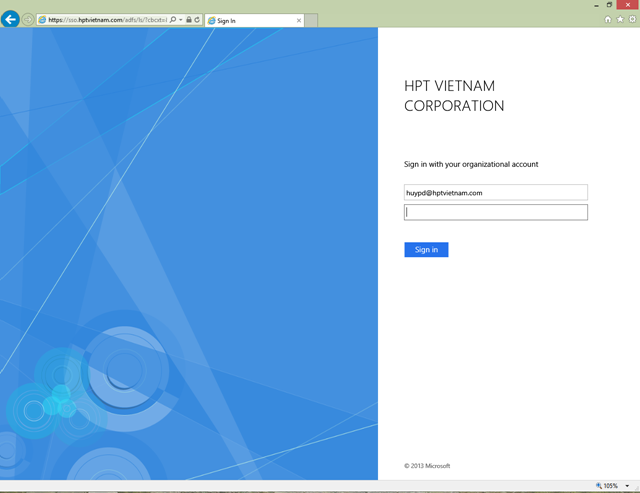

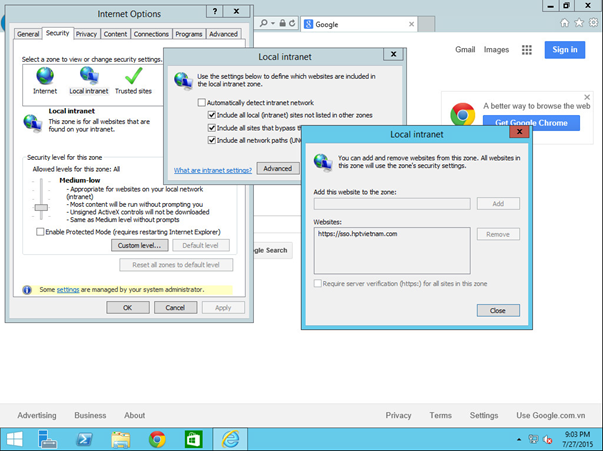

2) Hình bên dưới sẽ chuyển sang trang ADFS của Federation Service thay vì chứng thực tự động -> Rất đơn giản, do bạn chưa them http://sso.hptvietnam.com vào Intranet Zone của Internet Explorer. Tiếp tục làm bước bên dưới

3) Mở IE (Internet Explorer) -> Vào Option -> Thẻ Security -> Local Intranet -> chọn “Advanced” -> khai báo đường dẫn Federation Service Name của bạn vào

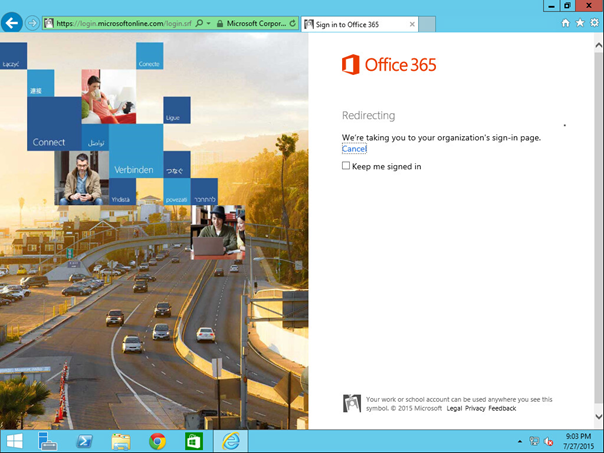

4) Tiến hành truy cập lại http://portal.office.com và khai báo lại username đăng nhập. Lúc này hệ thống sẽ tự điều hướng và chứng thực nhờ vào ADFS Role

5) Kết quả, bạn đã vào thẳng Office 365 Portal thông qua trải nghiệm Single-Sign On